Nahezu alle Festplattenhersteller bieten Lösungen für selbstverschlüsselnde Festplatten. Einen Schritt über den klassischen Ansatz hinaus geht Toshiba mit Festplatten, die optional mit einer automatischen Löschfunktion ausgestattet sind. Von Tim Wright, Technical Support Director, Toshiba Electronics Europe GmbH, Storage Products Division.

Nahezu alle Festplattenhersteller bieten Lösungen für selbstverschlüsselnde Festplatten. Einen Schritt über den klassischen Ansatz hinaus geht Toshiba mit Festplatten, die optional mit einer automatischen Löschfunktion ausgestattet sind. Von Tim Wright, Technical Support Director, Toshiba Electronics Europe GmbH, Storage Products Division.

Neue Datenschutzgesetze und die Vielzahl öffentlich bekannt gewordener Datenskandale haben dazu geführt, dass sich viele Unternehmen mit der Verbesserung ihrer Sicherheitsmaßnahmen zum Schutz vor Cyber-Attacken oder unbeabsichtigtem Datenverlust beschäftigen. IT-Verantwortliche haben dabei die Sicherheitslücken und Risiken identifiziert, die bei Computern, aber auch Druckern, Kopierern oder anderen digitalen Systemen vorhanden sind. Zum Schutz der gespeicherten Daten setzen dabei viele Unternehmen auf Verschlüsselungstechnologien.

Herkömmliche Lösungen sind unzureichend

In vielen Unternehmen wird heute auf eine Software-Verschlüsselung gesetzt, die allerdings im Vergleich zu einer SED (Self-Encrypting Drive)-Lösung zahlreiche Nachteile bietet, insbesondere im Hinblick auf die Kosten, Performance, Sicherheit und den Administrationsaufwand. Zunächst ist festzuhalten, dass eine Software-Lösung beim Einrichten eines neuen Systems eine initiale Verschlüsselung aller Daten erfordert. Das bedeutet, die Daten müssen zuerst geladen werden, dann werden sie verschlüsselt und so auf das Laufwerk zurückgeschrieben. Da dies immer eine gewisse Zeit in Anspruch nimmt, kann während der ersten Stunden des Systembetriebs eine Sicherheitslücke vorhanden sein. Eine Software-Encryption beeinträchtigt darüber hinaus die Systemperformance und kann unter Umständen zu Kompatibilitätsproblemen mit anderen Applikationen führen. Zudem ist im Unterschied zu einer SED mit ihrer integrierten Hardware-Verschlüsselung der Kauf von Software-Lizenzen erforderlich.

Physikalische Zerstörung ist ineffizient

Problematisch ist eine softwarebasierte Lösung auch im Hinblick auf eine Außerbetriebnahme oder Entsorgung des Systems. Es ist heute in vielen Unternehmen noch gängige Praxis, mehrere Verfahren zur Löschung und zum Überschreiben von Daten zu nutzen, um sicherzustellen, dass vertrauliche Daten nicht wiederherstellbar sind. Für diese Verfahren und Prozesse sind oft fünf bis sechs Stunden anzusetzen, mit entsprechendem Einsatz von IT- und Personalressourcen und damit verbundenen Kosten. Etliche Unternehmen setzen hier auf eine physikalische Zerstörung von Datenträgern, die eigentlich noch nutzbar wären. Solche Verfahren erfordern ein spezielles Equipment oder Dienstleister, die gewährleisten, dass die Daten zuverlässig gelöscht und die Datenträger zerstört sind. Aufgrund der mit solchen Vorgehensweisen verbundenen Risiken und Kosten sollte auch im Hinblick auf die Datenlöschung ein anderer Ansatz gewählt werden.

Höhere Sicherheit durch Ansatz an der Datenquelle

Eine Alternative zu Software-Verschlüsselungslösungen und einer physikalischen Zerstörung von Datenträgern stellen Self-Encrypting Drives dar. Bei einer richtigen Integration in gesicherte Host-Systeme bieten SEDs gegenüber einer Software-Encryption eindeutige Vorteile, insbesondere in der Initialisierungsphase der zu schützenden Systeme und wenn diese Systeme für andere Aufgaben wiederverwendet oder stillgelegt werden.

SEDs, die der Spezifikation Opal Security Subsystem Class (Opal SSC) der Trusted Computing Group (TCG) entsprechen, ermöglichen eine sichere und schnelle Hardware-Datenverschlüsselung vertraulicher Informationen. Der offene Industriestandard Opal wird von einer Vielzahl von Sicherheitslösungen unterstützt, was auch eine leichte Integration von Opal-SSC-spezifizierten SEDs in bestehende Infrastrukturen mit einer umfassenden Security-Management-Lösung ermöglicht, beispielsweise auch in eine Managed-Security-Umgebung, in der eine rollenbasierte Pre-Boot-Authentifizierung erforderlich ist. Das bedeutet, dass Unternehmen schnell und unmittelbar von einer laufwerksbasierten Verschlüsselung profitieren können, ohne Beeinträchtigung der bereits genutzten Software-Verschlüsselungslösungen.

SEDs, die der Spezifikation Opal Security Subsystem Class (Opal SSC) der Trusted Computing Group (TCG) entsprechen, ermöglichen eine sichere und schnelle Hardware-Datenverschlüsselung vertraulicher Informationen. Der offene Industriestandard Opal wird von einer Vielzahl von Sicherheitslösungen unterstützt, was auch eine leichte Integration von Opal-SSC-spezifizierten SEDs in bestehende Infrastrukturen mit einer umfassenden Security-Management-Lösung ermöglicht, beispielsweise auch in eine Managed-Security-Umgebung, in der eine rollenbasierte Pre-Boot-Authentifizierung erforderlich ist. Das bedeutet, dass Unternehmen schnell und unmittelbar von einer laufwerksbasierten Verschlüsselung profitieren können, ohne Beeinträchtigung der bereits genutzten Software-Verschlüsselungslösungen.

Eine hohe Sicherheit bieten SEDs mit einer AES-256-Hardware-Verschlüsselung. Diese sollte einer AES-128-Variante vorgezogen werden, da sie nicht doppelt so viele, sondern 2128 mehr Schlüsselkombinationen bietet. Der Verschlüsselungsalgorithmus sollte vom US National Institute of Standards and Technology (NIST) im Rahmen des Cryptographic Algorithm Validation Program (CAVP) zertifiziert sein.

Ein zentraler Vorteil von SEDs ist die hohe Geschwindigkeit und Performance: Mit der SED-Technologie erfolgt die Verschlüsselung von

Betriebssystem-Dateien, Applikationen oder User-Daten beim Datentransfer mit voller I/O-Geschwindigkeit in Echtzeit – und damit schneller als bei einer Software-Verschlüsselung, bei der auf die CPU und den Systemspeicher zugegriffen werden muss. Bei einer Hardware-Verschlüsselung laufen die Verschlüsselungsprozesse im Hintergrund ohne Auswirkungen auf die Systemperformance ab. Alle Daten, die auf die HDD geschrieben beziehungsweise von ihr gelesen werden, werden verschlüsselt und entschlüsselt, sobald ein autorisierter Zugriff erteilt ist. Wenn der Authentifizierungsprozess erfolgreich war, ist der Zugriff auf die Daten analog zur Nutzung einer normalen HDD ohne negative Auswirkung auf die Performance möglich.

Toshiba bietet SEDs mit integrierter Löschfunktion

Heutige SEDs mit integrierter Hardware-Verschlüsselung bieten somit zahlreiche Vorteile gegenüber herkömmlichen Storage-Encryption-Technologien. Damit ist aber noch nicht die Frage geklärt, wie eine einfache und effiziente Datenlöschung realisierbar ist.

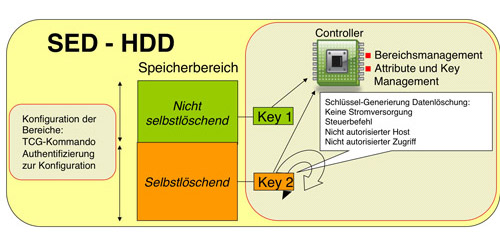

Gerade im Hinblick hierauf hat Toshiba die Wipe-Technologie als optionales Feature für seine SED-Modelle entwickelt. An dieser Stelle geht der Toshiba-Ansatz über SED-Lösungen anderer Hersteller hinaus. Bei der Wipe-Technologie handelt es sich um eine automatische Löschfunktion. Dabei können verschiedene Varianten für den Schutz vertraulicher Daten je nach Anwenderszenario definiert werden. Das heißt, die Datenlöschung kann durch einen Steuerbefehl, das Abschalten der Versorgungsspannung oder beim Anschluss an einen unbekannten Host ausgelöst werden. Diese durch die vielfältigen Datensicherheitsoptionen gegebene Flexibilität ermöglicht eine einfache Einbindung in die bereits bestehende Systemarchitektur.

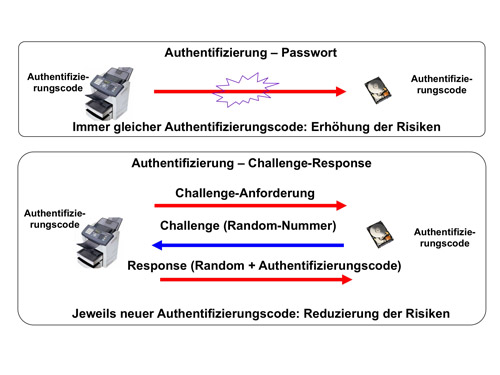

Im Wesentlichen sind bei der Wipe-Technologie die beiden Varianten Wipe1 und Wipe2 zu unterscheiden. Wipe1 wurde ursprünglich im Hinblick auf den Einsatz bei Multifunktionsdruckern und Kopierern entwickelt. Der Schutz der Daten wird sichergestellt, indem diese sofort gelöscht werden, sobald die Stromversorgung zur HDD unterbrochen wird. Damit werden Risiken wie der Diebstahl eines Gerätes oder das Entfernen einer HDD aus dem Gerät abgedeckt. Toshibas Wipe1-Technologie ermöglicht es zudem, auf SEDs Datenbereiche festzulegen, bei denen die Löschfunktion genutzt wird, und solche, bei denen dies nicht der Fall ist. Für beide Datensegmente gilt natürlich weiterhin: Sie sind durch AES-256-Verschlüsselung geschützt. Im Hinblick auf einen Multifunktionsdrucker ermöglicht es diese zweistufige Lösung beispielsweise, den selbstlöschenden Sektor auf die vertraulichen Druck-, Scan- und Kopierdaten zu beschränken und den anderen Bereich für System-Bootfiles und Logdateien zu nutzen. Realisiert wird die Datenlöschung über den Data Encryption Key, der zunächst zur Verschlüsselung der Daten auf dem Speichermedium verwendet wird. Er wird in verschlüsselter Form ausschließlich auf dem Laufwerk selbst gespeichert. Wenn der Schlüssel geändert oder gelöscht wird, können die vorhandenen Daten nicht mehr entschlüsselt und nicht mehr wiederhergestellt werden. Der selbstlöschende Bereich kann zwar mit einem neuen Schlüssel benutzt werden, alle älteren Daten sind aber zusammen mit dem jeweiligen Schlüssel dauerhaft gelöscht. Im Hinblick auf zusätzliche Anwendungsfälle hat Toshiba weitere Wipe-Features entwickelt. Zum Beispiel ist es oft erforderlich, dass User-Daten bei einem Herunterfahren des Systems erhalten bleiben, aber bei Verlust des Gerätes oder Entfernen der Festplatte automatisch gelöscht werden. In enger Zusammenarbeit mit Systemdesignern hat Toshiba deshalb Wipe2 entwickelt, das die Möglichkeit bietet, ein Hostsystem mit einem SED-Storage-Medium zu „kombinieren“. Während des Systemboots durchlaufen der Host und die SED eine Authentifizierungssequenz. Wenn die SED den verbundenen Host nicht authentifizieren kann, bleibt sie gesperrt. Ein Datenzugriff ist dann durch das automatische Löschen des internen Sicherheitsschlüssels mit Wipe2 nicht mehr möglich. Wird die Wipe2-SED aber aus dem System entfernt und später wieder in dasselbe System integriert, werden die geschützten Daten aufbewahrt. Toshibas Wipe2 basiert auf einem Challenge- und Response-Sequenz-Protokoll für die sichere Authentifizierung zwischen einem Wipe2-Hostsystem und einer Wipe2-SED. Der Authentifizierungscode wird jedes Mal neu generiert. Damit ist es nicht möglich, mit einem „Abhören” die Sicherheitsmechanismen zu umgehen.

Im Hinblick auf zusätzliche Anwendungsfälle hat Toshiba weitere Wipe-Features entwickelt. Zum Beispiel ist es oft erforderlich, dass User-Daten bei einem Herunterfahren des Systems erhalten bleiben, aber bei Verlust des Gerätes oder Entfernen der Festplatte automatisch gelöscht werden. In enger Zusammenarbeit mit Systemdesignern hat Toshiba deshalb Wipe2 entwickelt, das die Möglichkeit bietet, ein Hostsystem mit einem SED-Storage-Medium zu „kombinieren“. Während des Systemboots durchlaufen der Host und die SED eine Authentifizierungssequenz. Wenn die SED den verbundenen Host nicht authentifizieren kann, bleibt sie gesperrt. Ein Datenzugriff ist dann durch das automatische Löschen des internen Sicherheitsschlüssels mit Wipe2 nicht mehr möglich. Wird die Wipe2-SED aber aus dem System entfernt und später wieder in dasselbe System integriert, werden die geschützten Daten aufbewahrt. Toshibas Wipe2 basiert auf einem Challenge- und Response-Sequenz-Protokoll für die sichere Authentifizierung zwischen einem Wipe2-Hostsystem und einer Wipe2-SED. Der Authentifizierungscode wird jedes Mal neu generiert. Damit ist es nicht möglich, mit einem „Abhören” die Sicherheitsmechanismen zu umgehen.

Die Wipe-Technologie bietet somit Sicherheit für die Daten sowohl beim Diebstahl eines kompletten Systems als auch beim Entfernen einer Festplatte. Auch mit forensischen Tools kann nicht auf geschützten Daten zugegriffen werden, da sie durch das automatische Löschen des kryptografischen Schlüssels nicht mehr lesbar sind.

Insgesamt ermöglichen SEDs eine kosteneffiziente Umsetzung umfassender Sicherheitsrichtlinien, ohne dass ein Workflow unterbrochen wird. Im Gegensatz zur Software-Verschlüsselung, die von der CPU-Performance und Systemspeicherkapazität abhängig ist, erfolgt die SED-Hardware-Verschlüsselung in der HDD bei maximalen Speicher-I/O-Geschwindigkeiten, so dass für den Benutzer absolut keine Einbußen bei der Anwendungsleistung zu verzeichnen sind. Mit Hilfe hardwarebasierter SED-Lösungen kann die Sicherheit generell und unternehmensweit auf ein höheres Niveau gehoben werden, das heißt, mit der SED-Technologie können vertrauliche Daten während des gesamten System-Lebenszyklus zuverlässig geschützt werden – und zwar in Arbeitsplatzrechnern, POS-Systemen, Kopierern oder auch Multifunktionsdruckern.

How to resolve AdBlock issue?

How to resolve AdBlock issue?