Die Infrastrukturfrage – Cloud oder nicht Cloud – scheint gut eineinhalb Jahrzehnte nach dem ersten Hype geklärt. Nun werden die Faktoren Kosten und Flexibilität von einem weiterem Argument für die Services aus der Wolke abgelöst: die Sicherheit von Daten.

Eine von A1 in Auftrag gegebene Studie des Integral Institut für Meinungsforschung zeigt, dass vier von fünf Unternehmen Cloud-Services nutzen, fünf Prozent planen den erstmaligen Einsatz der Cloud. Dabei werden Sicherheitsaspekte mittlerweile als der wichtigste »Use Case« für die Cloud gesehen – und zugleich als das größte Problem. »Unternehmen stehen vor der Herausforderung, Datenhoheit und Datensicherheit zu gewährleisten und sicherzustellen, dass die Daten allen regulatorischen Anforderungen entsprechen«, sagt A1 CCO Enterprise Martin Resel.

Die Erhöhung der IT-Sicherheit ist laut Studie für 71 % der befragten Unternehmen ein zentrales Anliegen. 62 % wollen mit der Cloud ihre Arbeitsplätze modernisieren und 61 % streben eine flexible Ressourcennutzung an. Die Aspekte Datensicherheit und Datenhoheit sind dabei von zentraler Bedeutung. 78 % der Unternehmen sehen den Datenschutz, 73 % die Sicherstellung der Datenhoheit als eine der größten Herausforderungen.

Souveränität im Fokus

Der Begriff »Datensouveränität« – die selbstbestimmte Kontrolle über die Erhebung, Speicherung, Nutzung und Verarbeitung der eigenen Daten – ist sechs von zehn der befragten Unternehmen bekannt, davon halten über 80 % das Thema für wichtig. Allerdings haben nur 21 % der Unternehmen bereits eine Strategie zur Datensouveränität implementiert. 18 % befinden sich derzeit in der Umsetzungsphase.

Von jenen Unternehmen, die Cloud-Dienste nutzen, setzen 66 % auf globale Cloud-Anbieter, bei denen Inhalte und Metadaten in der EU gespeichert werden. Private-Clouds heimischer Anbieter sind am zweitattraktivsten – 43 % nutzen die Private-Cloud eines österreichischen Anbieters mit Datenhaltung in österreichischen Rechenzentren. 30 % der Unternehmen setzen auf die Private-Cloud im eigenen Rechenzentrum.

Sicherheitsfaktor Daten

Unabhängig vom Speicherort für Daten bestimmen mehrere gegenläufige Trends aktuell Investitionen in die IT-Infrastruktur, berichtet Mario Zimmermann, Regional Director Austria bei Veeam. Es sind die angespannte wirtschaftliche Lage auf der einen Seite und eine zunehmende Komplexität in der IT, gepaart mit einem Fachkräftemangel, auf der anderen. »Die Menge an Daten in der Wirtschaft explodiert geradezu: 90 % der Daten weltweit sind in den letzten zwei Jahren generiert worden«, berichtet Zimmermann. Mit dem exponentiellen Datenwachstum müssen diese gemanagt und abgesichert werden. Spätestens eine erfolgreiche Ransomware-Attacke zeige dann, welche zentrale Bedeutung Daten für Unternehmen haben. »Zur Komplexität trägt bei, dass Daten heute sehr verteilt abgespeichert liegen – in verschiedenen Cloud-Umgebungen, auf Endgeräten, im eigenen Rechenzentrum. Es gilt, den Überblick zu behalten und einen Sicherheitsschirm über die gesamte Datenlandschaft aufzuspannen«, so der Experte.

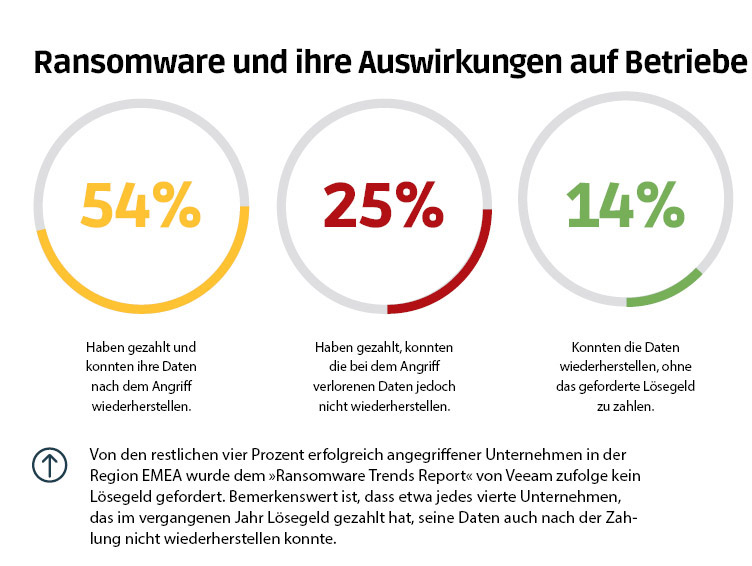

Wie hat sich die Bedrohungslage für die Cybersicherheit über die letzten Jahre verändert? Der klassische Hackerangriff für Diebstahl und Wirtschaftsspionage ist mengenmäßig gegenüber Angriffen auf die Integrität der IT-Infrastruktur in den Hintergrund getreten. Viele Attacken zielen auf die Verschlüsselung des Datenschatzes von Unternehmen ab: Erst gegen Bezahlung von Lösegeld werden diese wieder entschlüsselt – das aber auch nicht in allen Fällen (siehe Grafik). »Die Qualität dieser Angriffe ist stark gestiegen«, beobachtet Zimmermann. Fake-Profile in Social Media, Anbahnungen via WhatsApp, gefälschte Sprach- und Videoanrufe, E-Mails, die auf eine Schadsoftware umleiten – mittlerweile gehen Sicherheitsabteilungen davon aus, dass »Breaches« nicht mehr zu vermeiden sind. Vielmehr gehe es um die Resilienz einer Organisation, um die Bewältigung von Sicherheitsvorfällen, um Widerstandsfähigkeit und ein rasches Wiederherstellen der Geschäftsfähigkeit im Schadensfall. »Das Mindset hat sich geändert. Wir wissen, dass wir vorbereitet sein müssen«, so Zimmermann.

Das Daten-Backup ist der Rettungsanker im Falle des Falles, vorausgesetzt das Einspielen funktioniert und das Backup selbst wurde nicht kompromittiert. Denn laut einem aktuellen »Ransomware-Trends Report« von Veeam können 43 % der Daten nach einem Sicherheitsvorfall nicht wiederhergestellt werden. Und: In erster Linie werden Backup-Daten attackiert.

Grafik: Von den restlichen vier Prozent erfolgreich angegriffener Unternehmen in der Region EMEA wurde dem »Ransomware Trends Report« von Veeam zufolge kein Lösegeld gefordert. Bemerkenswert ist, dass etwa jedes vierte Unternehmen, das im vergangenen Jahr Lösegeld gezahlt hat, seine Daten auch nach der Zahlung nicht wiederherstellen konnte.

Eine Ransomware-Attacke zielt in 96 % der Fälle darauf ab. Denn nur bei einer Verschlüsselung, die auch die Backups betrifft, sind Unternehmen bereit, Lösegeld zu zahlen. Und die Menge der Zahler ist enorm: Mehr als 80 % sind Lösegeldforderungen der Angreifer*innen nachgekommen. Sind dagegen die Sicherheitskopien von Haus aus für Angreifer*innen nicht veränderbar, führt das zu einer schlechten Verhandlungsposition für Kriminelle. Aber Verschlüsselungen sind nicht der einzige Faktor in dieser Gleichung. Laut dem Veeam-Report erleben mehr als die Hälfte der Unternehmen, 63 %, eine neuerliche Infektion, nachdem sie Backups zurück in die Produktivsysteme gespielt haben. Mario Zimmermann empfiehlt deswegen Datenmanagement-Lösungen, die auch Veränderungen in den Backups analysieren und bei Auffälligkeiten einschreiten.

Bild: Mario Zimmermann zur Entdeckung von Cyberangriffen: »Oft sind es einfache Signale, die aber auch erkannt werden müssen.«

Auch das Portfolio des Backup-Spezialisten hat sich mit diesem Trend stark verändert. Die reine Speicherung und schnelle Wiederherstellung von Systemen wurde nach und nach mit einem Bündel an Cybersicherheitsfunktionalitäten wie Multifaktor-Authentifizierung und »Zero Trust«-Architektur ergänzt. Es ist nicht nur ein technisches Aufrüsten: Möchte ein IT-Administrator ein Backup löschen, muss dies der CISO oder Geschäftsführer des Unternehmens nun genehmigen – nach dem klassischen Vieraugenprinzip. »Wir setzen bei unseren Lösungen auch Anomalie-Erkennung ein. Oft sind es einfache Signale, die aber auch erkannt werden müssen. Werden zum Beispiel über Nacht ungewöhnlich viele Backups geschrieben, oder auch Daten gelöscht, kann das ein Zeichen für Verschlüsselung oder die Veränderung von Inhalten sein«, sagt Zimmermann –Stichwort »Data Poisoning«. Unternehmen müssen sicherstellen, dass sie sich auf ihre Daten verlassen können.

Hintergrund: Beste Wege, die digitale Welt zu sichern

In einer Welt, in der die digitalen Leben immer stärker miteinander verflochten sind, erhöht jeder abgesicherte Angriffsvektor die Sicherheit der vernetzten Menschen. Der Technologiedienstleister Thales empfiehlt auf jeden Fall vier Wege zur Absicherung von IT-Systemen.

1. Passwortlos

Die IT bewegt sich in eine passwortlose Zukunft. Das bedeutet, dass man auf andere Formen der Authentifizierung umsteigt, die biometrische Daten, PINs, Muster und Passkeys anstelle von Passwörtern nutzen können. Wenn passwortlose Optionen nicht machbar sind, sollten sichere Passwörter mit einem Passwortmanager verwendet werden.

2. Melden

Der effektivste Weg, Menschen in die Lage zu versetzen, Phishing-E-Mails zu erkennen und zu melden, ist die Stärkung der »menschlichen Firewall«. Unternehmen sollten in Schulungsprogramme zum Sicherheitsbewusstsein nicht nur für ihre Mitarbeitenden, sondern auch für deren Familien investieren. Und es sollte eine positive Kultur geschaffen werden, in der Fehler auch gemeldet werden, etwa das Klicken auf einen bösartigen Link.

3. Multifaktor

Die Multifaktor-Authentifizierung wird von vielen Anbietern von Cloud-Diensten und einer größeren Zahl anderer Unternehmen als Sicherheitsebene verlangt. Sie schafft zusätzliche Absicherung neben den Passwörtern, zum Beispiel mit einem Textverifizierungscode oder einem Fingerprint-Scan.

4. Aktualisieren

Branchenberichten zufolge gehen 60 % der Sicherheitsverletzungen auf ungepatchte Schwachstellen zurück, was Softwareaktualisierungen noch wichtiger macht. Kriminelle haben sich bereits KI zu eigen gemacht, um selbst Zero-Day-Schwachstellen zu erkennen und auszunutzen. Diese Lücken öffnen die Tür für Ransomware, wenn sie nicht rechtzeitig geschlossen werden.

Interview: Welche Cloud darf’s denn sein?

Über den Trend zur Flexibilität und Herausforderungen für die Sicherheit spricht Martin Resel, CCO Enterprise bei A1.

Sollten Unternehmen aus Sicherheitsgründen auf Cloud-Services setzen?

Martin Resel: Cloud-Services aus hochverfügbaren Rechenzentren bieten Zugang zu Sicherheitsstandards und Infrastruktur, die sonst oft nur Großunternehmen vorbehalten sind. Viele Unternehmen könnten solche Standards mit ihren eigenen IT-Ressourcen nur schwer erreichen. Doch obwohl jede Cloud-Plattform unterschiedliche Sicherheitsfunktionen bietet, müssen umfassende Sicherheitskonzepte von Anfang an eingeplant und an die regulatorischen Anforderungen der jeweiligen Branche angepasst werden.

Welche Cloud-Strategien empfehlen Sie für einzelne Fachanwendungen wie zum Beispiel CRM oder generell den Betrieb von IT-Infrastruktur?

Resel: Für spezialisierte Anwendungen wie CRM-Systeme empfehlen sich insbesondere Public-Cloud-Services, die »Software as a Service« (SaaS) bereitstellen. Diese Lösungen bieten eine hohe Skalierbarkeit und können schnell an veränderte Bedürfnisse angepasst werden. SaaS-Modelle ermögliche Unternehmen, den Betrieb und die Wartung der Software an den Anbieter zu delegieren. Das ist gerade für KMU attraktiv, die ihre internen IT-Ressourcen schonen möchten.

Für den allgemeinen Betrieb der IT-Infrastruktur empfehlen wir eine hybride Cloud-Strategie. Dabei werden Private-Clouds für sensible Daten genutzt, während Public-Clouds für weniger kritische Anwendungen oder zur schnellen Skalierung verwendet werden. Unternehmen können so die Vorteile beider Welten nutzen und auf sich ändernde Anforderungen schnell reagieren. Beachten sollte man bei der Wahl der eigenen Cloud auch, welche Anforderungen es bezüglich NIS oder DORA an das eigene Unternehmen gibt. Nicht jede Cloudplattform erfüllt alle Regularien.

Welche Leistungen decken Sie bei Cloud-Services ab?

Resel: Die »A1 Private Cloud« bietet Unternehmen eine souveräne Cloud mit Datenhosting in Österreich, bei dem alle Daten in Österreich gespeichert, verarbeitet und verwaltet – und gemäß den nationalen Datenschutzbestimmungen und -vorschriften behandelt werden. Mit »Exoscale« bietet A1 zudem eine souveräne europäische Public Cloud aus dem A1 Rechenzentrum, die nicht nur eine Datenhaltung in Europa garantiert, sondern auch einen Open-Source-Ansatz verfolgt und damit Technologieunabhängigkeit und digitale Souveränität ermöglicht. Die Public-Cloud-Angebote globaler Provider – ergänzt durch die Managed Services von A1 – bieten Unternehmen ein Höchstmaß an Flexibilität und Skalierbarkeit. IT-Ressourcen können hier schnell bereitgestellt werden, um beispielsweise auf wechselnde Anforderungen zu reagieren.

How to resolve AdBlock issue?

How to resolve AdBlock issue?